Sistema para la localización de información sobre archivos y directorios, muy unido al servicio FTP. Es como una gran base de datos donde se encuentra registrada una gran cantidad de nombres de archivos y los servidores FTP. Al igual que gopher, ha sido reemplazado por la WWW. Archie fue el primer motor de búsqueda que se ha inventado, diseñado para indexar archivos FTP, permitiendo a la gente encontrar archivos específicos.

Sistema para la localización de información sobre archivos y directorios, muy unido al servicio FTP. Es como una gran base de datos donde se encuentra registrada una gran cantidad de nombres de archivos y los servidores FTP. Al igual que gopher, ha sido reemplazado por la WWW. Archie fue el primer motor de búsqueda que se ha inventado, diseñado para indexar archivos FTP, permitiendo a la gente encontrar archivos específicos.

sábado, 10 de noviembre de 2007

Archie

Sistema para la localización de información sobre archivos y directorios, muy unido al servicio FTP. Es como una gran base de datos donde se encuentra registrada una gran cantidad de nombres de archivos y los servidores FTP. Al igual que gopher, ha sido reemplazado por la WWW. Archie fue el primer motor de búsqueda que se ha inventado, diseñado para indexar archivos FTP, permitiendo a la gente encontrar archivos específicos.

Sistema para la localización de información sobre archivos y directorios, muy unido al servicio FTP. Es como una gran base de datos donde se encuentra registrada una gran cantidad de nombres de archivos y los servidores FTP. Al igual que gopher, ha sido reemplazado por la WWW. Archie fue el primer motor de búsqueda que se ha inventado, diseñado para indexar archivos FTP, permitiendo a la gente encontrar archivos específicos.

Usenet

Usenet es el acrónimo de Users Network (Red de usuarios), consistente en un sistema global de discusión en Internet, que evoluciona de las redes UUCP. Los usuarios pueden leer o enviar mensajes (denominados artículos) a distintos grupos de noticias ordenados de forma jerárquica. El medio se sostiene gracias a un gran número de servidores distribuidos y actualizados mundialmente, que guardan y transmiten los mensajes.

Usenet es el acrónimo de Users Network (Red de usuarios), consistente en un sistema global de discusión en Internet, que evoluciona de las redes UUCP. Los usuarios pueden leer o enviar mensajes (denominados artículos) a distintos grupos de noticias ordenados de forma jerárquica. El medio se sostiene gracias a un gran número de servidores distribuidos y actualizados mundialmente, que guardan y transmiten los mensajes.

WAIS

WAIS (acrónimo de Wide Area Information Servers) es un sistema de búsqueda de texto distribuido que usa el protocolo estándar cliente-servidor ANSI Z39.50 para buscar bases de datos indexadas en ordenadores remotos. WAIS permite a los usuarios descubrir la información y resuelve el acceso a la información en la red sin tener en cuenta su ubicación física..

WAIS (acrónimo de Wide Area Information Servers) es un sistema de búsqueda de texto distribuido que usa el protocolo estándar cliente-servidor ANSI Z39.50 para buscar bases de datos indexadas en ordenadores remotos. WAIS permite a los usuarios descubrir la información y resuelve el acceso a la información en la red sin tener en cuenta su ubicación física..

Gopher

Gopher es un servicio de Internet consistente en el acceso a la información a través de menús. La información se organiza de forma arborescente: sólo los nodos contienen menús de acceso a otros menús o a hojas, mientras que las hojas contienen simplemente información textual. En cierto modo es un predecesor de la Web, aunque sólo se permiten enlaces desde nodos-menús hasta otros nodos-menús o a hojas, y las hojas no tienen ningún tipo de hiperenlaces..

Gopher es un servicio de Internet consistente en el acceso a la información a través de menús. La información se organiza de forma arborescente: sólo los nodos contienen menús de acceso a otros menús o a hojas, mientras que las hojas contienen simplemente información textual. En cierto modo es un predecesor de la Web, aunque sólo se permiten enlaces desde nodos-menús hasta otros nodos-menús o a hojas, y las hojas no tienen ningún tipo de hiperenlaces..

IRC

FTP

Correo electrónico, o en inglés e-mail, es un servicio de red para permitir a los usuarios enviar y recibir mensajes rápidamente (también denominados mensajes electrónicos o cartas electrónicas) mediante sistemas de comunicación electrónicos.

Correo electrónico, o en inglés e-mail, es un servicio de red para permitir a los usuarios enviar y recibir mensajes rápidamente (también denominados mensajes electrónicos o cartas electrónicas) mediante sistemas de comunicación electrónicos.

TELNET

Telnet es una aplicación que permite desde nuestro sitio y con el teclado y la pantalla de nuestra computadora, conectarnos a otra remota a través de la red. Lo importante, es que la conexión puede establecerse tanto con una máquina multiusuario que está en nuestra misma habitación o al otro lado del mundo.

Telnet es una aplicación que permite desde nuestro sitio y con el teclado y la pantalla de nuestra computadora, conectarnos a otra remota a través de la red. Lo importante, es que la conexión puede establecerse tanto con una máquina multiusuario que está en nuestra misma habitación o al otro lado del mundo.Una conexión mediante Telnet permite acceder a cualquiera de los servicios que la máquina remota ofrezca a sus terminales locales.

Campeonato de Blogs

martes, 6 de noviembre de 2007

Clock

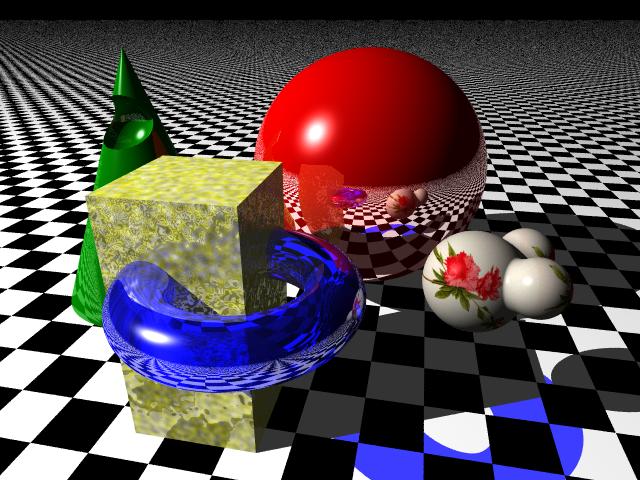

Aca una muestra de una animacion realizada en POV Ray:

Diferencia

Intersección

Union

Pigment, Finish, Rotate y Translate

Por medio de estas instrucciones es posible modificar el ángulo y la posición de los objetos en la imagen final.

Para implementar esto, POV-Ray hace uso de rotate y translate. La manera en la que POV-Ray evalúa este comando es a través de la multiplicación del vector.

Plane

Mientras la cámara se mantiene fija en un lugar y no varía el ángulo ni la distancia a la que toma las imágenes se habla de un mismo tamaño de plano.

sphere

creación. Los parámetros necesarios para poder modelar una esfera son el punto de su

centro y el tamaño de su radio.

light_source

Camera

lunes, 5 de noviembre de 2007

POV Ray

viernes, 2 de noviembre de 2007

Servicios de Internet

Se trataba de una herramienta destinada a localizar archivos que están disponibles públicamente en los servidores de ftp anónimo. Cuando un usuario conoce el nombre del archivo o una subcadena del mismo, pero desconoce en que máquina de la red se encuentra, el sistema ARCHIE permite localizarlo de forma rápida. El mayor inconveniente es su uso muy limitado en la búsqueda de la información, ya que sólo admite como criterio de búsqueda el nombre estricto del archivo. Hoy Archie ha dejado de utilizarse ya que la World Wide Web ofrece estas prestaciones de forma mucho más eficaz.

Telnet

El protocolo de comunicaciones TELNET, permite a los usuarios trabajar de forma remota con otros ordenadores de la red, siempre que se tenga reconocido un nombre de usuario y una clave para acceder a la máquina remota. Los grandes centros de bases de datos y las grandes bibliotecas y centros de documentación, prestaban este servicio para suministrar la información de sus grandes bases de datos y catálogos, ya que en los primeros tiempos de Internet, los usuarios no disponían de ordenadores potentes o no contaban con el software pertinente para acceder a esas grandes bases de datos. Hoy son pocos los centros que mantienen este servicio, ya que muchos se han pasado a la World Wide Web.

Gopher

Era un sistema de hipertexto basado en menús que, además de aportar información general sobre un nodo específico, también permitía la unión entre las diferentes máquinas de la red Internet. El inconveniente de este sistema radicaba en que la información que aparecía en pantalla solo era de tipo textual, aunque permitía recoger archivos con otro tipo de formato. En la actualidad, Gopher y su protocolo gopher:// ha quedado obsoleto y ha sido remplazado por el protocolo http de la World Wide Web.

Censuras

Capas ISO

- Definir el medio o medios físicos por los que va a viajar la comunicación.

- Definir las características funcionales de la interfaz.

- Transmitir el flujo de bits a través del medio.

- Manejar las señales eléctricas/electromagnéticas

- Especificar cables, conectores y componentes de interfaz con el medio de transmisión, polos

Se hace un direccionamiento de los datos en la red ya sea en la distribución adecuada desde un emisor a un receptor, la notificación de errores, de la topología de la red de cualquier tipo. La tarjeta que se encarga que tengamos conexión es la tarjeta MAC (control de acceso al medio) y la LLC (control de enlace lógico). La PDU de la capa 2 es la trama.

Adicionalmente la capa de red debe gestionar la congestión de red, que es el fenómeno que se produce cuando una saturación de un nodo tira abajo toda la red (similar a un atasco en un cruce importante en una ciudad grande). La PDU de la capa 3 es el paquete.

Capa encargada de efectuar el transporte de los datos (que se encuentran dentro del paquete) de la máquina origen a la destino, independizándolo del tipo de red física que se esté utilizando. La PDU de la capa 4 se llama Segmentos.

1 Control de la sesión a establecer entre el emisor y el receptor (quién transmite, quién escucha y seguimiento de ésta).

2 Control de la concurrencia (que dos comunicaciones a la misma operación crítica no se efectúen al mismo tiempo).

3 Mantener puntos de verificación (checkpoints), que sirven para que, ante una interrupción de transmisión por cualquier causa, la misma se pueda reanudar desde el último punto de verificación en lugar de repetirla desde el principio.

Por lo tanto, el servicio provisto por esta capa es la capacidad de asegurar que, dada una sesión establecida entre dos máquinas, la misma se pueda efectuar para las operaciones definidas de principio a fin, reanudándolas en caso de interrupción. En muchos casos, los servicios de la capa de sesión son parcialmente, o incluso, totalmente prescindibles.

En conclusión esta capa es la que se encarga de mantener el enlace entre los dos computadores que estén trasmitiendo archivos.

Esta capa es la primera en trabajar más el contenido de la comunicación que cómo se establece la misma. En ella se tratan aspectos tales como la semántica y la sintaxis de los datos transmitidos, ya que distintas computadoras pueden tener diferentes formas de manejarlas.

Podemos resumir definiendo a esta capa como la encargada de manejar las estructuras de datos abstractas y realizar las conversiones de representación de datos necesarias para la correcta interpretación de los mismos.

Esta capa también permite cifrar los datos y comprimirlos. En pocas palabras es un traductor.

- HTTP (HyperText Transfer Protocol) el protocolo bajo la www

- FTP (File Transfer Protocol) ( FTAM, fuera de TCP/IP) transferencia de ficheros

- SMTP (Simple Mail Transfer Protocol) (X.400 fuera de tcp/ip) envío y distribución de correo electrónico

- POP (Post Office Protocol)/IMAP: reparto de correo al usuario final

- SSH (Secure SHell) principalmente terminal remoto, aunque en realidad cifra casi cualquier tipo de transmisión.

- Telnet otro terminal remoto, ha caído en desuso por su inseguridad intrínseca, ya que las claves viajan sin cifrar por la red.

Hay otros protocolos de nivel de aplicación que facilitan el uso y administración de la red:

- SNMP (Simple Network Management Protocol)

ICANN

Las atribuciones de la ICANN vinieron dadas por el departamento de comercio de los Estados Unidos bajo la figura de adjudicación directa y única; es decir, no se permitió a ningún organismo o empresa adicional presentar ofertas para la adjudicación de las tareas. Dichas tareas incluyen la gestión de la asignación de nombres de dominio de primer nivel y direcciones IP. Hasta la fecha, casi todo el esfuerzo realizado ha estado involucrado con la creación de 7 nuevos dominios genéricos de primer nivel. Sus actuaciones han sido controvertidas.

Internet

Internet es un método de interconexión descentralizada de redes de computadoras implementado en un conjunto de protocolos denominado TCP/IP y garantiza que redes físicas heterogéneas funcionen como una red lógica única, de alcance mundial. Sus orígenes se remontan a 1969, cuando se estableció la primera conexión de computadoras, conocida como ARPANET, entre tres universidades en California y una en Utah, EE.UU.

Internet es un método de interconexión descentralizada de redes de computadoras implementado en un conjunto de protocolos denominado TCP/IP y garantiza que redes físicas heterogéneas funcionen como una red lógica única, de alcance mundial. Sus orígenes se remontan a 1969, cuando se estableció la primera conexión de computadoras, conocida como ARPANET, entre tres universidades en California y una en Utah, EE.UU.Al contrario de lo que se piensa comúnmente, Internet no es sinónimo de World Wide Web (WWW, o "la Web"). Ésta es parte de Internet, siendo uno de los muchos servicios ofertados en la red Internet. La Web es un sistema de información mucho más reciente, desarrollado inicialmente por Tim Berners Lee en 1989. El WWW utiliza Internet como medio de transmisión.

Algunos de los servicios disponibles en Internet, aparte de la Web, son el acceso remoto a otras máquinas (SSH y telnet), la transferencia de archivos (FTP), el correo electrónico (SMTP y POP), los boletines electrónicos (news o grupos de noticias), las conversaciones en línea (IRC y chats), la mensajería instantánea y la transmisión de archivos (P2P, P2M, Descarga Directa).

martes, 30 de octubre de 2007

Procesadores

Versión DirectX: 7.0

Número de transistores: 25 millones

Versión DirectX: 8.0

Número de transistores: 57 millones

Versión DirectX: 8.0

Número máximo de transistores: 63 millones

Versión DirectX: 9.0b

Número máximo de transistores: aprox. 125 millones

Versión DirectX: 9.0c

Número máximo de transistores: 222 millones

Versión de DirectX: 9.0c

Número de transistores: 302 millones (G70), 281 millones (G71)

Versión de DirectX: 10

Número de Transistores: 681 millones

ARPANET

La red Arpanet nació en mil novecientos sesenta y nueve como resultado de un proyecto de investigación del Departamento de Defensa norteamericano, que trataba de encontrar una vía de comunicación alternativa a la comunicación a través de radio, ya que se preveía que en el caso de una guerra nuclear, temor con fundamento en aquella época, las comunicaciones por radio se verían fuertemente afectadas.

Arpanet estaba fundamentada en una red compuesta por diferentes ordenadores en la que todos los nodos tenían la misma importancia, consiguiendo así, que en el caso de que alguno de ellos se veía manipulado o quedaba deteriorado, la red no se veía afectada. La clave de Arpanet estaba en que los datos eran enviados mediante diferentes rutas, confluyendo finalmente en un mismo punto de destino. De esta forma, la información se desgranaba en pequeñas unidades que eran enviadas a través de la ruta menos ocupada, para reunirse en el punto de destino. Con ello se conseguía la no existencia de ningún control centralizado, por lo que la seguridad de las comunicaciones aumentaba.

Las investigaciones que concluyeron en el desarrollo final de Arpanet fueron desarrolladas, principalmente, por la Universidad de California (UCLA), aunque la financiación vino, casi exclusivamente del Pentágono norteamericano. El principal obstáculo con el que se encontró el desarrollo de la red fue la interconexión de diferentes ordenadores, provenientes de diferentes creadores y con diferentes sistemas de comunicación. Esto se resolvió con la estandarización de los protocolos de comunicación, surgiendo así los TCP/IP (transmisión control protocol/internet protocol), clave en el desarrollo de la red Internet posteriormente.

George Boole

El gran descubrimiento de Boole fue aplicar una serie de símbolos a operaciones lógicas y hacer que estos símbolos y operaciones -por elección cuidadosa- tuvieran la misma estructura lógica que el álgebra convencional. En el álgebra de Boole, los símbolos podían manipularse según reglas fijas que producirían resultados lógicos.

En 1854 publicó Investigación sobre las leyes del pensamiento, libro que trataba por completo de la lógica simbólica y su álgebra. La influencia de esta lógica matemática sobre las matemáticas modernas tendría una evolución lenta: si en un primer momento no parecía más que un intrincado juego de palabras, más adelante se vio que era de lo más útil, y hasta completamente indispensable para conseguir la matemática lógica.

Compuertas Logicas

La información binaria se representa en un sistema digital por cantidades físicas denominadas señales, Las señales eléctricas tales como voltajes existen a través del sistema digital en cualquiera de dos valores reconocibles y representan una variable binaria igual a 1 o 0. Por ejemplo, un sistema digital particular puede emplear una señal de 3 volts para representar el binario "1" y 0.5 volts para el binario "0".

Las compuertas son bloques del hardware que producen señales en binario 1 ó 0 cuando se satisfacen los requisitos de entrada lógica. Las diversas compuertas lógicas se encuentran comúnmente en sistemas de computadoras digitales. Cada compuerta tiene un símbolo gráfico diferente y su operación puede describirse por medio de una función algebraica. Las relaciones entrada - salida de las variables binarias para cada compuerta pueden representarse en forma tabular en una tabla de verdad.

Cada compuerta tiene dos variables de entrada designadas por A y B y una salida binaria designada por x. La compuerta AND produce la multiplicación lógica AND: esto es: la salida es 1 si la entrada A y la entrada B están ambas en el binario 1: de otra manera, la salida es 0. Estas condiciones también son especificadas en la tabla de verdad para la compuerta AND. La tabla muestra que la salida x es 1 solamente cuando ambas entradas A y B están en 1.El símbolo de operación algebraico de la función AND es el mismo que el símbolo de la multiplicación de la aritmética ordinaria (*).Las compuertas AND pueden tener más de dos entradas y por definición, la salida es 1 si todas las entradas son 1.

Compuerta OR:

La compuerta OR produce la función sumadora, esto es, la salida es 1 si la entrada A o la entrada B o ambas entradas son 1; de otra manera, la salida es 0. El símbolo algebraico de la función OR (+), es igual a la operación de aritmética de suma. Las compuertas OR pueden tener más de dos entradas y por definición la salida es 1 si cualquier entrada es 1.

Compuerta NOT:

El circuito NOT es un inversor que invierte el nivel lógico de una señal binaria. Produce el NOT, o función complementaria. El símbolo algebraico utilizado para el complemento es una barra sobra el símbolo de la variable binaria. Si la variable binaria posee un valor 0, la compuerta NOT cambia su estado al valor 1 y viceversa. El círculo pequeño en la salida de un símbolo gráfico de un inversor designa un inversor lógico. Es decir cambia los valores binarios 1 a 0 y viceversa.

www

La Web fue creada alrededor de 1990 por el inglés Tim Berners-Lee y el belga Robert Cailliau mientras trabajaban en el CERN en Ginebra, Suiza. Desde entonces, Berners-Lee ha jugado un papel activo guiando el desarrollo de estándares Web (como los lenguajes de marcado con los que se crean las páginas Web), y en los últimos años ha abogado por su visión de una Web Semántica.

TCP/IP

Es habitual que un usuario que se conecta desde su hogar a Internet utilice una dirección IP. Esta dirección puede cambiar al reconectar; y a esta forma de asignación de dirección IP se denomina una dirección IP dinámica (normalmente se abrevia como IP dinámica).

Los sitios de Internet que por su naturaleza necesitan estar permanentemente conectados, generalmente tienen una dirección IP fija (se aplica la misma reducción por IP fija o IP estática), es decir, no cambia con el tiempo. Los servidores de correo, DNS, FTP públicos, y servidores de páginas web necesariamente deben contar con una dirección IP fija o estática, ya que de esta forma se permite su localización en la red.

A través de Internet, los ordenadores se conectan entre sí mediante sus respectivas direcciones IP. Sin embargo, a los seres humanos nos es más cómodo utilizar otra notación más fácil de recordar y utilizar, como los nombres de dominio; la traducción entre unos y otros se resuelve mediante los servidores de nombres de dominio DNS.

Existe un protocolo para asignar direcciones IP dinámicas llamado DHCP (Dynamic Host Configuration Protocol).

DNS

La asignación de nombres a direcciones IP es ciertamente la función más conocida de los protocolos DNS. Por ejemplo, si la dirección IP del sitio FTP de prox.ve es 200.64.128.4, la mayoría de la gente llega a este equipo especificando ftp.prox.ve y no la dirección IP. Además de ser más fácil de recordar, el nombre es más fiable. La dirección numérica podría cambiar por muchas razones, sin que tenga que cambiar el nombre.

Inicialmente, el DNS nació de la necesidad de recordar fácilmente los nombres de todos los servidores conectados a Internet. En un inicio, SRI (ahora SRI International) alojaba un archivo llamado HOSTS que contenía todos los nombres de dominio conocidos (técnicamente, este archivo aún existe - la mayoría de los sistemas operativos actuales todavía pueden ser configurados para revisar su archivo hosts).

El crecimiento explosivo de la red causó que el sistema de nombres centralizado en el archivo HOSTS no resultara práctico y en 1983, Paul Mockapetris publicó los RFCs 882 y 883 definiendo lo que hoy en día ha evolucionado al DNS moderno. (Estos RFCs han quedado obsoletos por la publicación en 1987 de los RFCs 1034 y 1035).

Eniac

Máquina gigantesca que ha sido la primera computadora electrónica de propósito general (a excepción del Colossus, que fue usado para descifrar código alemán durante la Segunda Guerra Mundial y destruido tras su uso para evitar dejar pruebas, siendo recientemente restaurada para un museo británico) totalmente digital, es decir, que ejecutaba sus procesos y operaciones mediante instrucciones en lenguaje máquina, a diferencia de otras máquinas computadoras contemporáneas de procesos analógicos. Presentada en público el 15 de febrero de 1946.

La ENIAC fue construida en la Universidad de Pennsylvania por John Presper Eckert y John William Mauchly, ocupaba una superficie de 167 m² y operaba con un total de 17.468 válvulas electrónicas o tubos de vacío. Físicamente, la ENIAC tenía 17.468 tubos de vacío, 7.200 diodos de cristal, 1.500 relés, 70.000 resistencias, 10.000 condensadores y 5 millones de soldaduras. Pesaba 27 tn, medía 2,4 m x 0,9 m x 30 m; utilizaba 1.500 conmutadores electromagnéticos y relés; requería la operación manual de unos 6.000 interruptores, y su programa o software, cuando requería modificaciones, tardaba semanas de instalación manual.

La ENIAC elevaba la temperatura del local a 50ºC. Para efectuar las diferentes operaciones era preciso cambiar, conectar y reconectar los cables como se hacía, en esa época, en las centrales telefónicas, de allí el concepto. Este trabajo podía demorar varios días dependiendo del cálculo a realizar.

Uno de los mitos que rodea a este aparato es que la ciudad de Filadelfia, donde se encontraba instalada, sufría de apagones cuando la ENIAC entraba en funcionamiento, pues su consumo era de 160 kW. Esto no es cierto, ya que ésta tenía un sistema aparte de la red eléctrica.

A las 23.45 del 2 de octubre de 1955, la ENIAC fue desactivada para siempre.

Descripción Técnica

La ENIAC pesaba 27 tn, medía 2,4 m x 0,9 m x 30 m y ocupaba una superficie de 167 m². Físicamente, la ENIAC tenía:

17.468 tubos de vacío

7.200 diodos de cristal

1.500 conmutadores electromagnéticos y relés

70.000 resistencias

10.000 condensadores

5 millones de soldaduras.

Prestaciones

La computadora podía calcular trayectorias de proyectiles, lo cual fue el objetivo primario al construirla. En 1.5 segundos era posible calcular la potencia 5000 de un número de hasta 5 cifras.

La ENIAC podía resolver 5.000 sumas y 360 multiplicaciones en 1 segundo. Pero entre las anécdotas estaba la poco promisoria cifra de un tiempo de rotura de 1 hora.